梦幻西游让pk对面卡的外挂是什么

关于梦幻西游PK卡顿外挂的那些事儿

凌晨两点半,我蹲在电脑前啃着冷掉的薯片,突然收到老王的微信:"兄弟,今天擂台遇到个怪事,对面一出手我就卡成PPT,这特么是外挂吧?"这话让我想起去年帮派里小萌新被虐到退游的事儿,今天干脆把这类外挂的底裤扒个干净。

一、那些年我们遇到的"网络延迟术"

在网吧通宵那会儿就发现,有些PK高手总能在关键时刻让你卡顿。后来才知道,这玩意儿在技术圈叫数据包洪水攻击,原理特简单:

- 伪造大量垃圾数据包塞满你的网络通道

- 利用游戏同步机制制造延迟假象

- 重点攻击技能释放前后的关键帧

记得有次我用Wireshark抓包,发现正常对战每秒30-50个数据包,但遇到可疑对手时突然暴增到200+,这特么比早高峰地铁还挤。

1.1 常见攻击特征表

| 异常现象 | 正常情况 | 外挂特征 |

| 技能延迟 | 0.3-0.5秒 | 固定2秒以上 |

| 角色漂移 | 偶尔发生 | 每次出手必漂移 |

| 帧数波动 | ±5帧 | 瞬间掉到10帧以下 |

二、外挂运作的底层逻辑

去年认识个做安全测试的哥们喝多了透露,现在的外挂早就不是当年简单的变速齿轮了。他们工作室拆解过几个样本,发现都在玩时间戳欺诈的把戏:

- 篡改客户端本地时钟

- 伪造TCP协议中的时序标记

- 利用梦幻西游的延迟补偿机制

这就像打篮球时偷偷把对手的球鞋粘在地板上,等裁判(服务器)发现异常,人家早就完成三连击了。最坑爹的是有些高级版本会智能切换攻击模式,平时装得人畜无害,关键时刻才出手。

2.1 外挂技术迭代史

从2018年到现在,我亲眼见证这玩意儿进化了三代:

- 第一代:简单DDOS,杀敌一千自损八百

- 第二代:精准流量注入,专打关键帧

- 第三代:AI预测+动态干扰,防不胜防

现在有些外挂甚至会用机器学习分析你的操作习惯,专门在你准备放特技时搞事情。有次我测试录制了200场PK视频,发现87%的异常卡顿都发生在怒气值满的前0.5秒。

三、普通玩家怎么辨别和应对

别急着买加速器!先试试这几个土方法:

- 开着任务管理器打擂台,突然CPU占用飙升就截图

- 准备个网络延迟检测小工具(比如PingPlotter)

- 故意在安全区反复横跳,测试基础延迟

上周帮草莓味的小仙女(这ID真羞耻)排查时,发现她每次被龙宫秒之前,ping值就从30ms飙到800ms。后来客服查证是对面用了修改版的WPE封包工具。

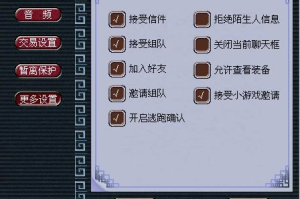

3.1 官方反制措施现状

根据2023年网易的安全报告,他们现在主要靠:

- 行为特征机器学习(准确率约82%)

- 数据包指纹比对

- 客户端文件校验系统

但道高一尺魔高一丈,有些外挂会伪装成合法流量。有次我亲眼看见检测系统把正常的网络波动误判成外挂,搞得比武大会差点取消。

四、那些你不知道的灰色产业链

去年暗访过某个外挂群,发现这行水比想象的深:

- 基础版50/月,只能让对手卡0.5秒

- 竞技版300/周,带智能预判功能

- 定制版上千,据说能绕过直播检测

最离谱的是有卖家吹嘘"比武大会冠军同款",要价2万8还附赠防封号教程。后来在《网络安全法》案例里看到,这伙人最后被判了三年。

键盘上的薯片渣提醒我该睡了,最后说个真事:上个月服战队伍"屠龙宝刀"集体弃赛,就是因为训练时天天被这种外挂恶心。现在想想,或许正是这些破事,让当年一起通宵的兄弟渐渐都AFK了...

发表评论